AWS IAM Identity CenterでのAWSアカウント連携

包括的なAWSインフラ監視を行う場合、Site24x7がアカウントで稼働しているサポートしているサービスインスタンスをすべてディスカバリーする必要があります。

この場合、Site24x7がリソースアクセスのための認証と認可が必要です。この設定はIAMユーザーロールまたはクロスアカウントIAMロールの作成(手動)、AWS CloudFormationテンプレートとControl Towerライフサイクルイベントを使用したIAMロールの作成(自動)より行えます。

AWS IAM Identity Centerではユーザーの作成と接続を行い、AWSアカウントおよびアプリケーションへのアクセス権を管理します。

IAM Identity Centerを使用したSite24x7との連携により、追加設定なくAWSアカウント全体へのシングルサインオンを行えます。

一方で、AWS Control Towerを使用すると、一度にすべてのAWSアカウントを自動ディスカバリーし、Site24x7に追加できます。

目次

ユースケース

複数AWSアカウントをSite24x7と連携する場合、各AWSアカウントを連携設定に時間を要します。

IAM Identity CenterですべてのAWSアカウントをシングルサインオンで設定し、円滑な連携を行えます。これにより、複数AWSアカウントをSite24x7と連携することができます。

必要条件

この機能を使用するための条件は次のとおりです。

- AWS管理アカウントである

- IAM Identity Centerで管理しているアカウントである

- 連携したいAWSアカウントで次の権限が付与されている

- iam:CreateRole

- iam:AttachRolePolicy

- iam:PutRolePolicy

IAM Identity Centerを用いた連携の利点

IAM Identity Centerを使用したAWSアカウント連携の利点は次のとおりです。

- シングルサインオンを使用して、複数AWSアカウントを組織からSite24x7に容易に追加できます。

- 単一ロケーションから連携アカウントを管理できます。

- AWSアカウントとSite24x7をAWS IAM Identity Centerユーザー認証情報で、生産性とユーザー満足度を向上します。

IAM Identity CenterでのAWSアカウントとSite24x7連携方法

連携方法は次のとおりです。

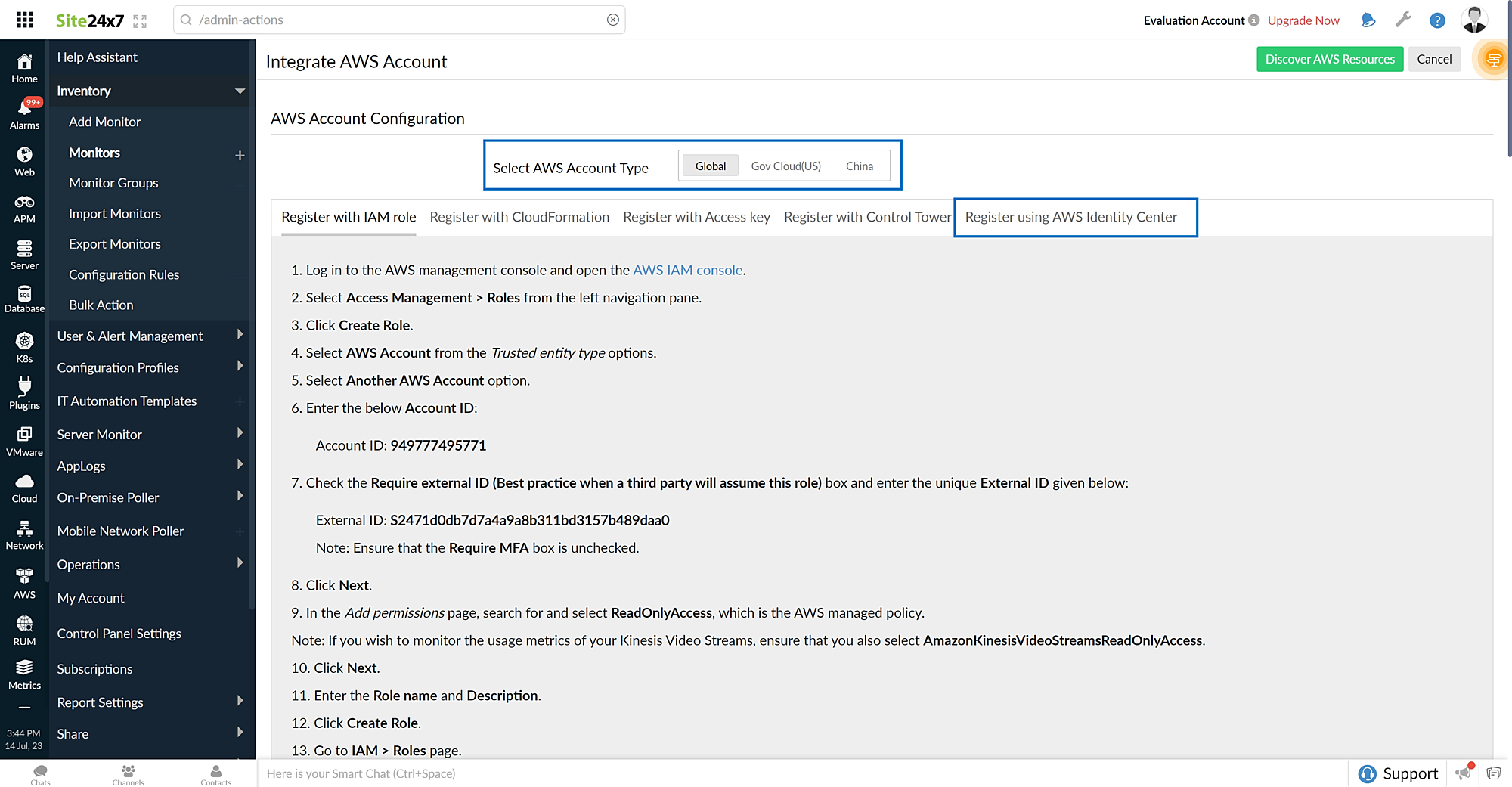

- Site24x7にログインします。

- [Cloud]→[AWS]→[AWSアカウントの連携]の順に移動します。

- [AWSアカウントタイプ]を選択します。

- [AWS Identity Centerで登録]を選択します。

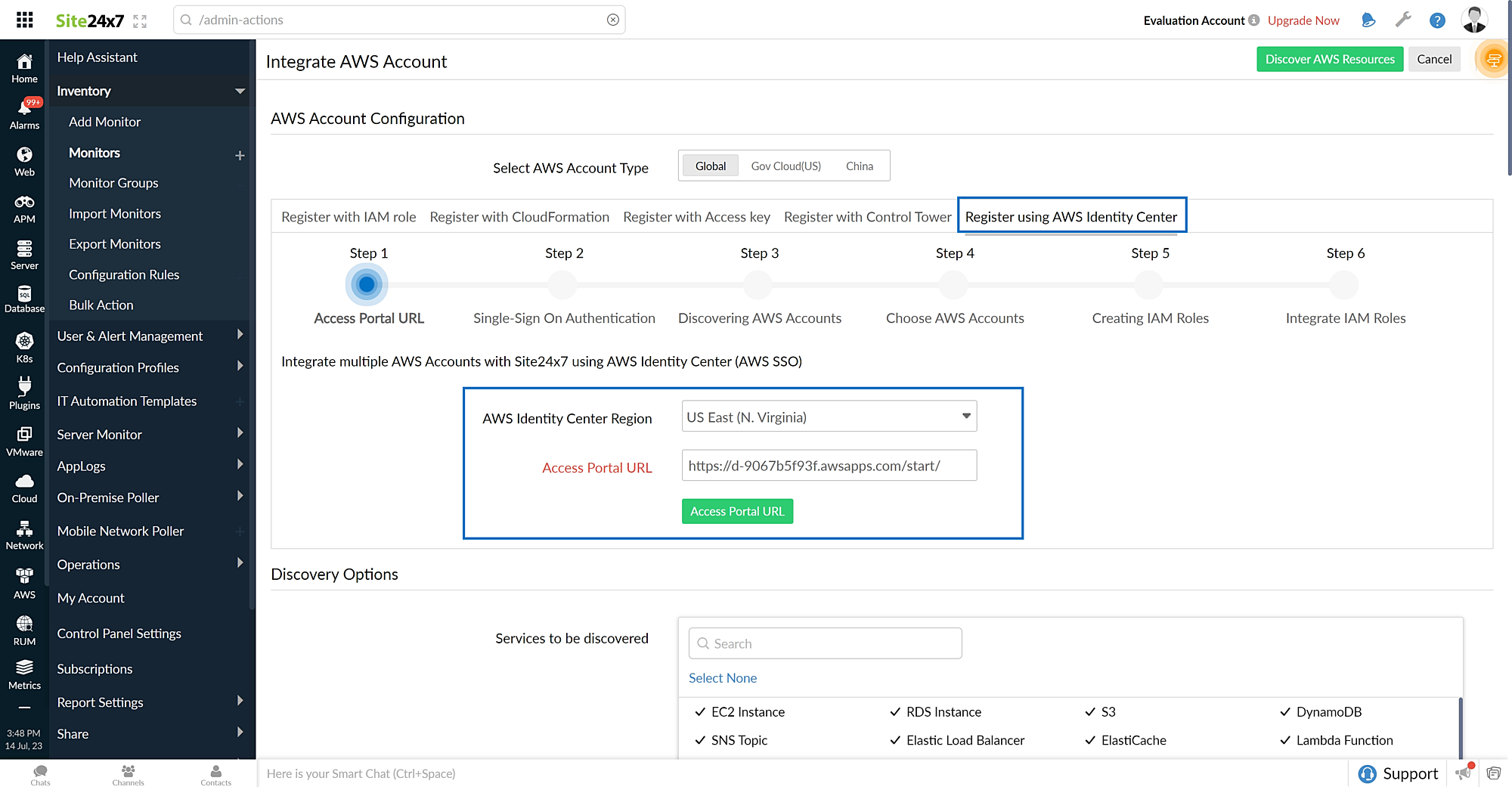

- IAMロールを作成する[AWS Identity Center中央リージョン]を選択します。

- [アクセスポータルURL]を入力します。

- [アクセスポータルURL]ボタンをクリックします。これにより、AWSコンソールにリダイレクトされます。

- 認証情報を入力し、[サインイン]をクリックします。

- [許可]をクリックして認証情報の使用をSite24x7に認可し、IAMロールを作成します。

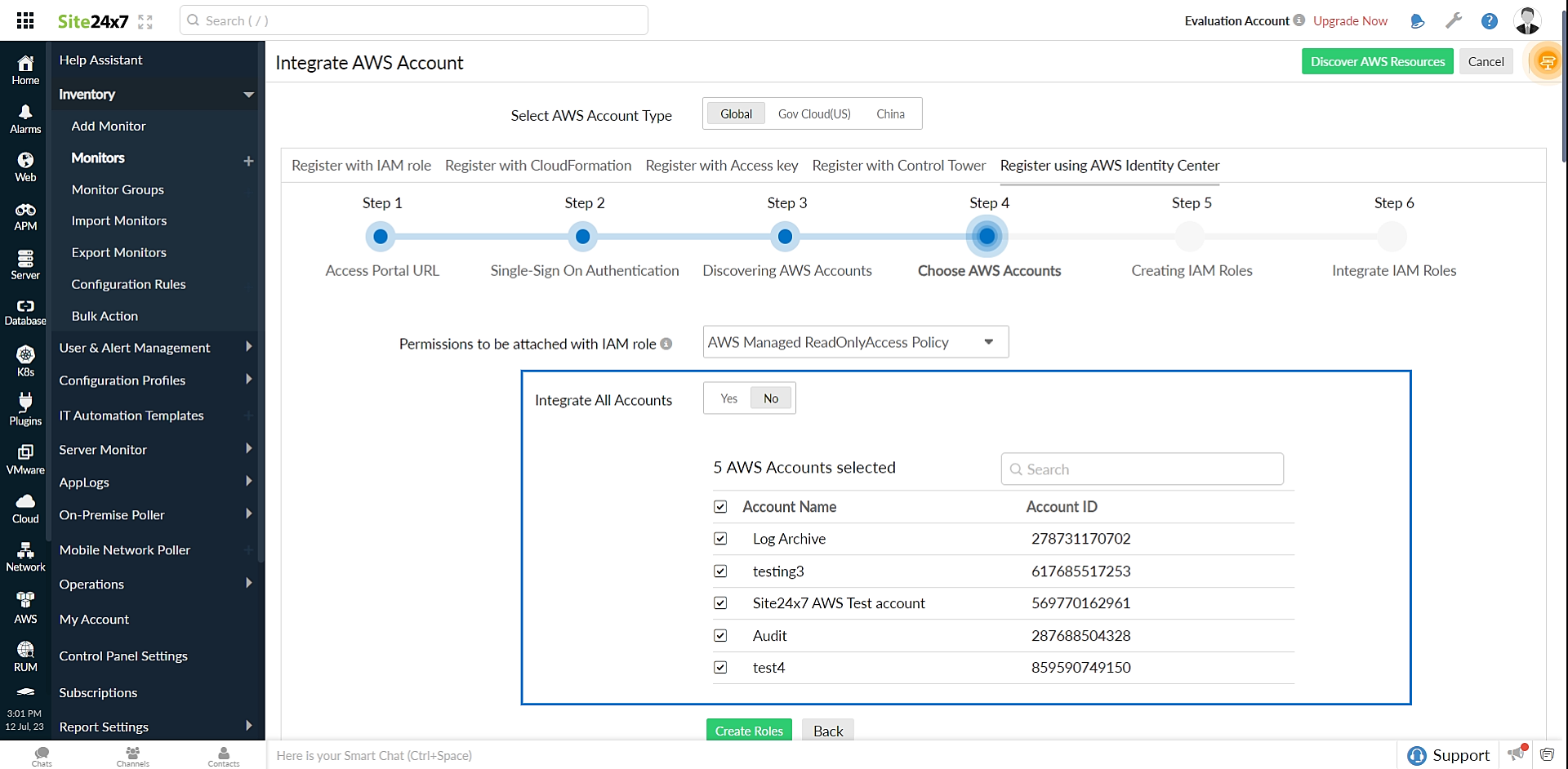

- Site24x7に戻り、IAMロールにアタッチする権限を選択します。

IAMロール権限で、次の2オプションが用意されています。>- AWS Managed ReadOnlyAccessポリシー:すべてのAWSサービスを管理するReadOnlyAccessポリシーをもつIAMロールを作成します。

- Site24x7カスタムポリシー:read-only権限をもつインラインポリシーをもつIAMロールを作成します。

- すべてのアカウントを連携はデフォルトで[はい]に指定されています。この項目により、IAM Identity Centerを使用したAWSアカウント連携が有効となります。[いいえ]が指定されている場合、有効なAWSアカウントのリストが表示されます。

連携したいAWSアカウントの検索と選択を行い、連携を行います。 - [ロール作成]をクリックします。

- [次へ]をクリックします。

IAMロールの作成に失敗すると、失敗アカウント項目に該当のアカウントを表示します。

失敗したアカウントの権限設定を確認し、ロール作成手順を再度行ってください。そのまま続行し、IAMロールを作成したアカウントを連携することもできます。 - 連携したAWSアカウントが[連携アカウント]項目に表示されます。ロールARN情報が取得されると、しきい値プロファイルなどの設定、リソース停止アラートのミュート、ガイダンスレポートのカスタマイズを詳細設定で行えます。

- ディスカバリーするサービス欄からディスカバリーしたいサービスを選択します。

- [AWSリソースのディスカバリー]をクリックして、アカウントを連携します。