AWS監視の追加

AWSリソースを監視するには、AWS監視を作成する必要があります。IAMユーザーを作成するか、クロスアカウントIAMロールを作成し、AWSアカウントにアクセス権を付与することで作成を行います。

AWSアカウントへのSite24x7アクセスを有効化

AWSアカウントとSite24x7の接続

- IAMロールベースのクロスアカウント認証

- CloudFormation IAMロールでのアクセス

- AWS Control Towerライフサイクルイベントでのアクセス

- IAMユーザーキー認証

- ディスカバリーオプション

- ディスカバリーからのリソース除外

- 通知プロファイル、ユーザーグループ、しきい値の設定

- AWSリソースのディスカバリー

- ディスカバリーの無効化

- Site24x7からのAWSアカウント削除

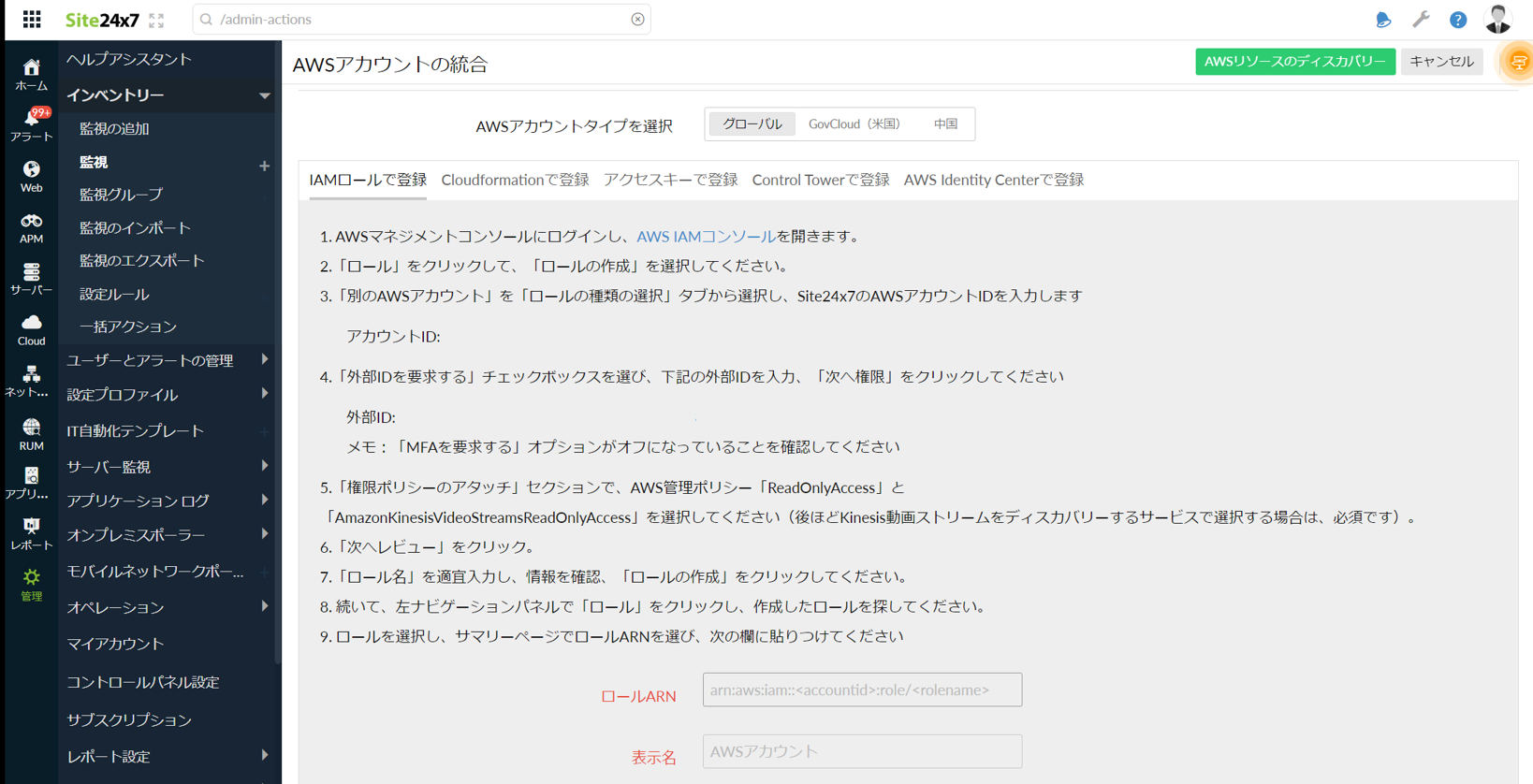

IAMロールベースのクロスアカウント認証

IAMロールを作成するにはAWSにログインし、Identity and Access Management(IAM)コンソールに移動します。

- [ロール]をクリックします。

- フィルタータブで、ロール名で作成したIAMロールを検索できます。

- ロールをクリックすると、サマリーが表示されます。

- そのサマリーにはロールARNが表示されます。

- Site24x7にログインします。

- [管理]→[インベントリ]→[監視の追加]をクリックします。

- [Amazon Web Services]を選択します。

- 次の情報を入力します。

- ロールARN:AWSアカウントで取得したロールARNを入力します。

- 表示名:登録するAWS監視名を入力します。

例えば、IAMロールをGovCloud (US)アカウントに作成している場合は、グローバルからGovCloud (US)にアカウントタイプタブを切り替えてください。

CloudFormation IAMロールでのアクセス

CloudFormationテンプレートで、IAMロールを自動で作成し、アクセスを有効にします。

詳細はこちらのページをご確認ください。

AWS Control Towerライフサイクルイベントでのアクセス

AWS Control TowerライフサイクルイベントでAWSアカウントへのアクセスを有効にし、組織内の全アカウントをSite24x7に連携します。

ディスカバリーオプション

詳細設定

詳細設定では、各AWSサービスへのしきい値プロファイルの設定、リソース停止アラートのミュート、AWSタグを使用した監視グループ自動作成,ガイダンスレポートのカスタマイズなどを行えます。

詳細はこちらのページをご確認ください。

ディスカバリーするサービス

監視するAWSサービスを選択します。Site24x7は指定サービスのインスタンスのみを検出します。

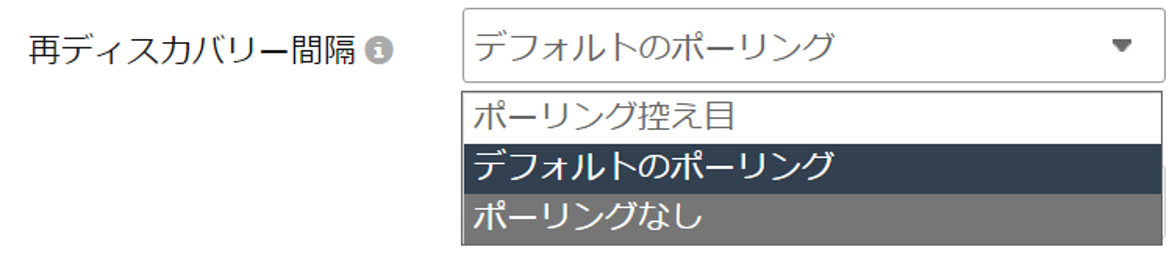

再ディスカバリー間隔(AWSアカウントでの変更検出のポーリングサイクル)

AWSでは、継続して各種インフラコンポーネントとサービスのステータスが変更されるため、Site24x7はAWSへのクエリを随時行います。

これによって、AWS環境の変更が検出され、Site24x7コンソールに表示されます。このクエリの実行頻度は、再ディスカバリーの間隔で決まります。

現在、Site24x7のAWS監視では、再ディスカバリ間隔について、3つのモデルを提供しています。

- デフォルトのポーリング:EC2インスタンスは5分ごと、他の対象AWSサービス*は1時間ごとです。

- ポーリング控えめ:EC2インスタンスは5分ごと、他の対象AWSサービス*は6時間ごとです。

- ポーリングなし:AWSサービスの再ディスカバリーを一切しません。[ポーリング実行]をクリックして、再ディスカバリーを行ってください。

設定時は、次の点にご注意ください。

- 再ディスカバリー間隔は、AWSアカウントへのクエリ間の時間です。

- AWS環境への変更をただちに有効にする場合は、[ポーリング実行]を行ってください。

- 追加されたEBSボリュームの再ディスカバリーは、EC2インスタンスとあわせて実行するため、ボリュームのサイズ変更が反映されるには、最長で5分かかります。

- 各種AWSサービスのパフォーマンスメトリックポーリング間隔は、再ディスカバリーのポーリング間隔に影響されません。デフォルトでは5分となっています。

AWSアカウントレべルでのポーリング(AWSアカウントの[サービスビュー]→[![]() アイコン]→[ポーリング実行])と、個々のAWSリソースレベルでのポーリング(監視ページ→[

アイコン]→[ポーリング実行])と、個々のAWSリソースレベルでのポーリング(監視ページ→[![]() アイコン]→[ポーリング実行])といった両レベルでポーリングをサポートしています。

アイコン]→[ポーリング実行])といった両レベルでポーリングをサポートしています。

AWSリソースのフィルター

Site24x7はデフォルトでポリシー内にあるAWSリソースをディスカバリ―します。

CloudWatch API要求を制限したり削減したい場合や、本番/テスト環境で稼働しているリソースを個別にディスカバリーし監視したい場合、タグベースのフィルタリング機能を使用して各AWSサービスを監視に含めたり除外したりできます。

AWSリソースの除外と包含タグで、AWSのカスタムタグを入力しANDやORの操作によってフィルターを行います。

除外と包含の両方をフィルターしたい場合、包含の操作を最初に実行し、その後に除外の操作を行ってください。

現在、システム属性(リージョン、VPC ID)とAWSコンソールで定義しているタグ(キーとバリューのペア)をAWSリソースのフィルターに用いることができます。

この機能の仕様は次のとおりです。

- 複数のタグを設定できます。

- 包含と除外の両機能で、リージョンタグを除き様々なタグを同時に使用できます。

- AND/ORの操作は包含または除外のタグが1つ以上入力されている場合にのみ行うことができます。

- リージョン、VPC IDといったシステム属性やユーザー定義のタグは、包含と除外機能の両方で使用することができます。

- AWSコンソールのユーザー定義タグのキーの長さ、文字数、大文字小文字の区別といった全ての制限がこの機能に適用できます。

タグの関連性

上記の包含/除外/AND/ORのタグが適用できない場合もあります。その際はタグの関連性に関する次の2つの事項を確認してください。

- サポートしていないタグ:いくつかのAWSサービスでサポートされていないタグがあります。これらのAWSリソースは追加したフィルタータグに関係なく自動的にディスカバリーされます。

- グローバルなリージョンのサポート、VPC IDなし:キーの項目に"$"を入力すると、"リージョン"と"VPC ID"がデフォルトで表示されます。AWSリソースにグローバルなリージョンが設定されていて、VPC IDが関連付けられていない場合、「含める/除外する」の項目に入力されているキーとバリューのペアのみが考慮されます。

- どのタグが指定されても、AWSリソースに適用できない場合、タグは考慮されません。

- すでに監視しているAWSリソースはタグで除外できません。リソースを包含または除外する場合、自動ディスカバリーの前にタグを設定するか、タグ付けするリソースがまだディスカバリーされていない新規のインスタンスである必要があります。

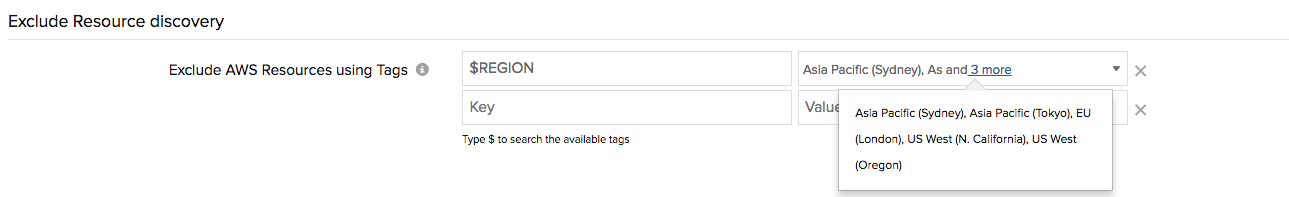

ディスカバリーからのリソース除外

API呼び出し件数を制限、削減したり、実環境で動作中のリソースのうち特定のものだけを検出、監視したりする場合は、タグによる除外ルールを利用できます。

本機能の仕様は次のとおりです。

- AWSコンソール内のタグにかかわる制約事項が、Site24x7でも適用されます。

- キーバリューのペアを除外するには、AND演算子が必要です。

- 複数のタグ設定が可能です。

タグによる除外ルールには、システムタグ、ユーザー定義タグ、Site24x7のカスタムタグを使用できます。

システムタグ

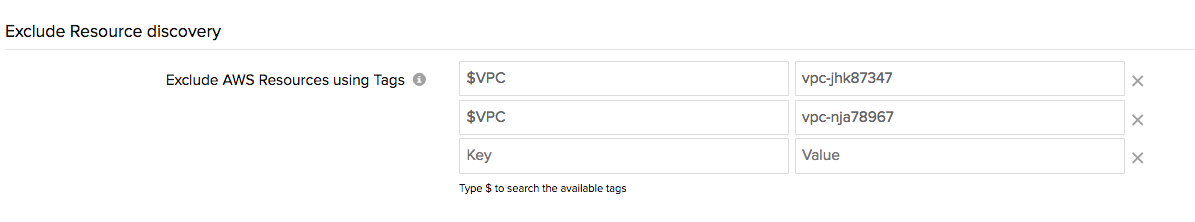

システム既存属性で、検出するリソースをフィルターします。特定のリージョンに関連付いたリソースや、1つのVPC(仮想プライベート クラウド)で起動したインスタンスを検出から除外可能です。

「キー」の項目に$を入力し、「リージョン」を選択してください。「バリュー」のドロップダウンをクリックし、選択肢を表示します。ここで、リージョンを選択してください。

この選択により、対象リージョンのリソースが、ディスカバリーから除外されます。「リージョン」タグを毎回設定する必要はなく、複数リージョンを一度に選択できます。

「キー」の項目に$を入力し、「VPC」を選択してください。「バリュー」の欄に、VPC IDを入力します。特定VPCで起動しているリソースが、検出から除外されます。

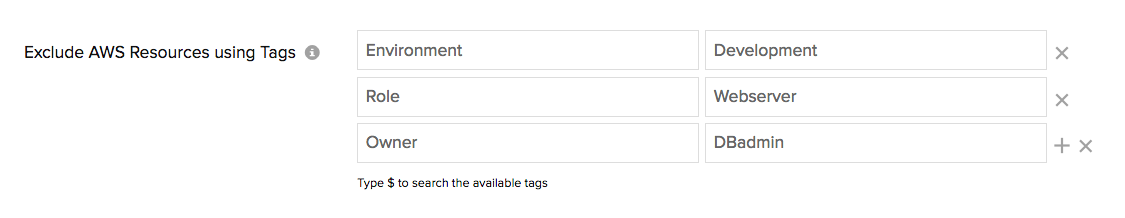

ユーザー定義タグ

オーナー、目的、環境、その他の基準に応じて、各種リソースをまとめるべく設定したタグを利用し、Site24x7コンソールから、検出するリソースのフィルターができます。

たとえば、EC2インスタンスの2グループに、2つのタグを設定したとします。1つ目は「Environment」、2つ目が「Role」です。それぞれのタグには、「Development」と「Webserver」という値が設定されており、これらのインスタンスをディスカバリー対象から除外することができます。

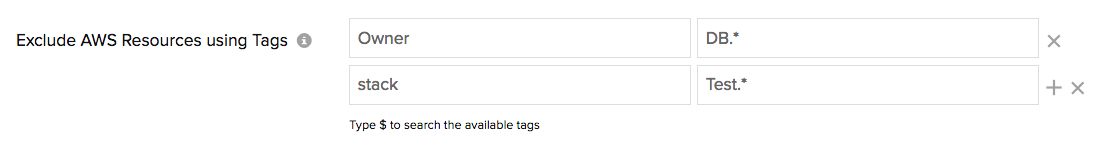

正規表現サポート

キーの値には、正規表現(Regex)も利用できます。たとえば、「Owner」タグで、RDSインスタンスグループむけに、「DBadmin」、「DBtest」、「DBuser」など、別のキーの値を割り当て、これらをディスカバリーから除外するものとします。

この場合、Site24x7コンソールで、何度もタグのキーの値を定義するのではなく、「DB.*」という正規表現で、一度に指定リソースのフィルターが可能です。

AWSコンソールで設定したタグに正しくマッチするよう、正規表現を記述してください。

正規表現利用の際は、バリューの文字列末尾に.*を加えてください。Site24x7では、.*に包含される文字列の終わりにマッチします。

上記の例では、DB.*に対して、すべてのキーバリューペアにマッチします(例:owner = DBusergroup, owner = DBadmin)。

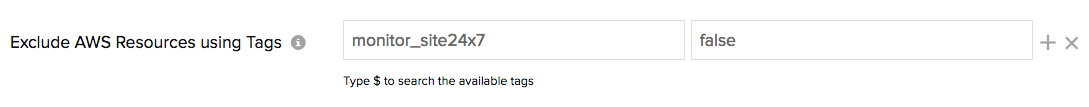

Site24x7カスタムタグ

リソースに、カスタムタグキー「monitor_site24x7」を割り当て、その値をfalseにすることで、このタグと値を設定したリソースは、ディスカバリーから除外されます。

値をtrueにすることで、削除することなく設定を元に戻せます。

「キー」の項目に$を入力し、「monitor_site24x7」を選択、値をfalseにしてください。このキーとバリューをタグづけしたリソースは、ディスカバリーから除外されます。

この際、タグは事前に設定しておかなくてはいけません。Amazon IAMコンソールにログインし、タグ設定を行うサービスのダッシュボードへ移動、リソースを選択してタグを追加してください。

上記完了後、Site24x7でカスタムタグのキーとバリューを入力欄で設定できるようになります。

高度なディスカバリーオプションの編集

[ディスカバリーするサービス]の編集

AWS監視追加フォームの編集画面に移動すると、AWSサービスが、「ディスカバリするサービス」に表示されます。

選択中のAWSサービスを選択解除すると、そのサービスの再ディスカバリーは行われません。

この操作により、AWSのカスタムポリシーJSONに既存の権限を編集するのではなく、ディスカバリー対象を解除できます。

編集セクションでの新規タグ設定

タグが設定されていない場合、「AWSリソースの除外と包含」項目のキーバリュー入力欄は空になっています。

監視中のAWSリソースはタグ設定では除外できません。Site24x7でリソースを除外するには、自動ディスカバリーの開始前にタグ設定をする必要があります。

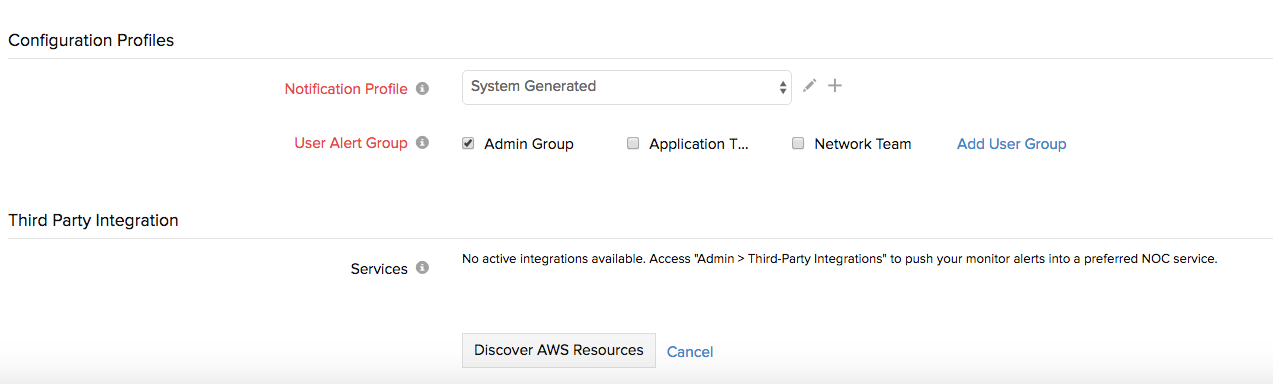

通知プロファイル、ユーザー グループ、しきい値の設定

- 通知プロファイル:通知プロファイルにより、障害発生時に、いつどのように通知するかを設定できます。デフォルトの通知プロファイルや、システム作成の通知プロファイルの編集や、新規作成も行えます。

設定済みの通知プロファイルがあれば、ドロップダウンから選択可能です。通知プロファイルを参照し、カスタム通知プロファイルを作成してください。 - ユーザー グループ:障害時にアラートを通知するユーザーグループを選択します。詳細はこちらのページをご確認ください。

- しきい値設定:設定プロファイルを参照し、EC2、 RDS、DynamoDB、Classic Load Balancer、 Application Load Balancer、SNSトピックで、パフォーマンスメトリックごとに個別のしきい値を設定することができます。

- 3rdパーティ連携:サードパーティのサービスを設定し、監視を関連付けることが可能です。アラームが関連サービスへ送信され、インシデント管理が促進・改善されます。

3rdパーティ連携の設定は、[管理]→[3rdパーティ連携]より行えます。サードパーティ連携のサポート状況については、 こちらのページをご確認ください。

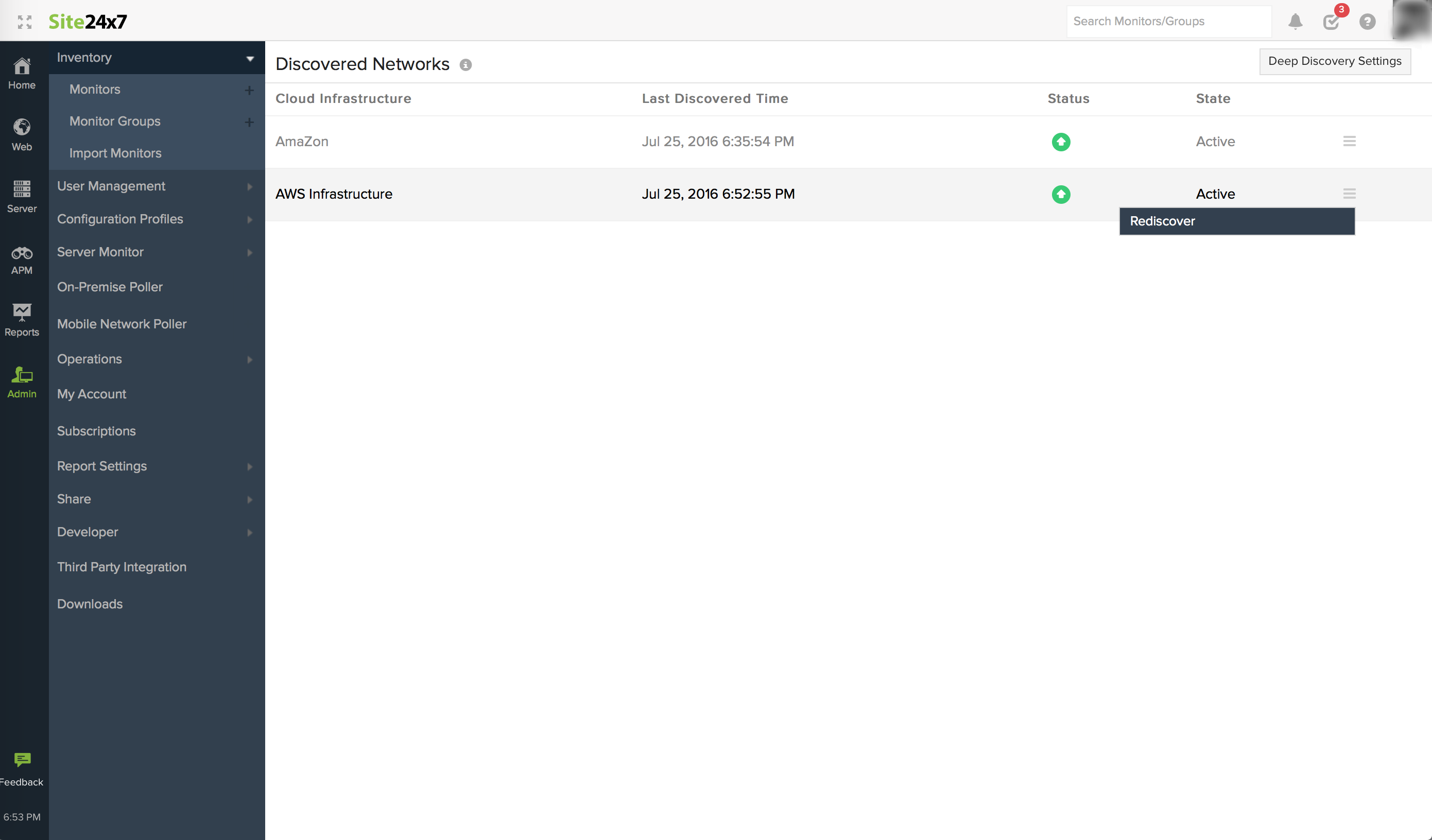

AWSリソースのディスカバリー

- AWSリソースのディスカバリーボタンをクリックすると、AWSアカウントで稼働している対応サービスをすべて、自動検出します。

- ディスカバリーが完了すると、検出したAWSリソースがアカウントに追加されます。これら情報はAWS詳細ページで表示できます。

- [サーバー]→[Amazon Web Services]をクリックすると、連携したAWSアカウントが表示されます。特定のAWSアカウントをクリックすると、そのAWS詳細ページにアクセスできます。

- AWS詳細ページでは、各種対応AWSサービスが、タブとして表示されます。それぞれのタブに移動すると、検出した各種インスタンスが表示されています。

それぞれをクリックすると、インスタンスごとの詳細メトリックが表示されます。 - AWS詳細ページの下部には、次のリンクがあります。

- ディープディスカバリー設定:インターネットサービスのディスカバリー設定

- ネットワークディスカバリー結果:検出したネットワークすべて(AWSアカウント)を、1つのネットワークディスカバリー結果ダッシュボードで表示

詳細は、こちらのページをご確認ください。

AWSサービスを選択し、ディスカバリーを無効にする

再ディスカバリーの対象からサービスを外す場合、監視追加フォームで「ディスカバリするサービス」を編集してください。

これにより、特定のサービスの再ディスカバリーを無効にし、Site24x7とAWSアカウントの連携は維持できます。

設定方法は次のとおりです。

- [Cloud]→[AWS]→[サービスビュー]→[

アイコン]→[編集]と移動します。

アイコン]→[編集]と移動します。 - AWS監視編集ページで、ディスカバリーを無効にしたいサービスのチェックを解除します。

AWSアカウントをSite24x7から完全に削除する

[Cloud]→[AWS]→[サービスビュー]→[![]() アイコン]→[削除]をクリックします。

アイコン]→[削除]をクリックします。

AWS IAMコンソールにログインし、[ロール]をクリックします。Site24x7向けに作成したロールを選択し、ロールのアクションをクリックして、削除へと進みます。

AWSアカウントキーベースアクセスで追加した場合は、AWS IAMコンソールにログインし、[ユーザー]をクリックします。Site24x7に作成したIAMユーザーを選択後、[削除]をクリックします。