ヘルプ アマゾン ウェブ サービス キーベースかロールベースでアクセス

AWSアカウントへのアクセス有効化

AWSインフラ監視について

Site24x7は、包括的な監視とアラートを、AWSサービスに提供します。各種のAWSリソースのメトリックを監視して、パフォーマンスとリソース利用状況を把握、EC2監視を、CloudWatchとエージェント作成のデータの取り合わせで拡充します。さらに、Site24x7は、ダッシュボード機能、Top-Nレポート、多目的アラート、メトリック レベルのしきい値設定などにより、AWSコンソールの制約を超えた、操作性を実現しています。

当社がサポートするAWSサービス

現在、当社は、EC2、RDS、DynamoDB、Classic Load Balancer、Application Load Balancer、SNS、EBS、S3の監視をサポートしています。

AWSアカウントへのSite24x7アクセスを有効にする

包括的なAWS監視を実現するため、Site24x7は、アカウントに設定した対応AWSインフラ コンポーネントすべてを、自動ディスカバリする必要があります。これにはSite24x7の認証・認可が必要で、IAMユーザー作成でも、クロス アカウントIAMロールでも、実行できます。詳しくは、下記をご覧ください。

ロールベースのアクセス

まず、AWSアカウントをSite24x7にセキュア接続します。IAMロールを作成、信頼性を確立、クロス アカウント アクセスをAWSアカウントとSite24x7 AWSアカウントの間で有効化と、作業して下さい。下記の手順でロールARNを作成します。

始める前に

クロス アカウントIAMのロールやユーザーを作成し、ポリシー権限を割り当てるには、AWSコンソールへの管理者レベルのアクセスが必要です。

ロールベースのアクセス

まず、AWSアカウントをSite24x7にセキュア接続します。IAMロールを作成、信頼性を確立、クロス アカウント アクセスをAWSアカウントとSite24x7 AWSアカウントの間で有効化と、作業して下さい。ロールARMは、次の手順で行います。

ロールの作成

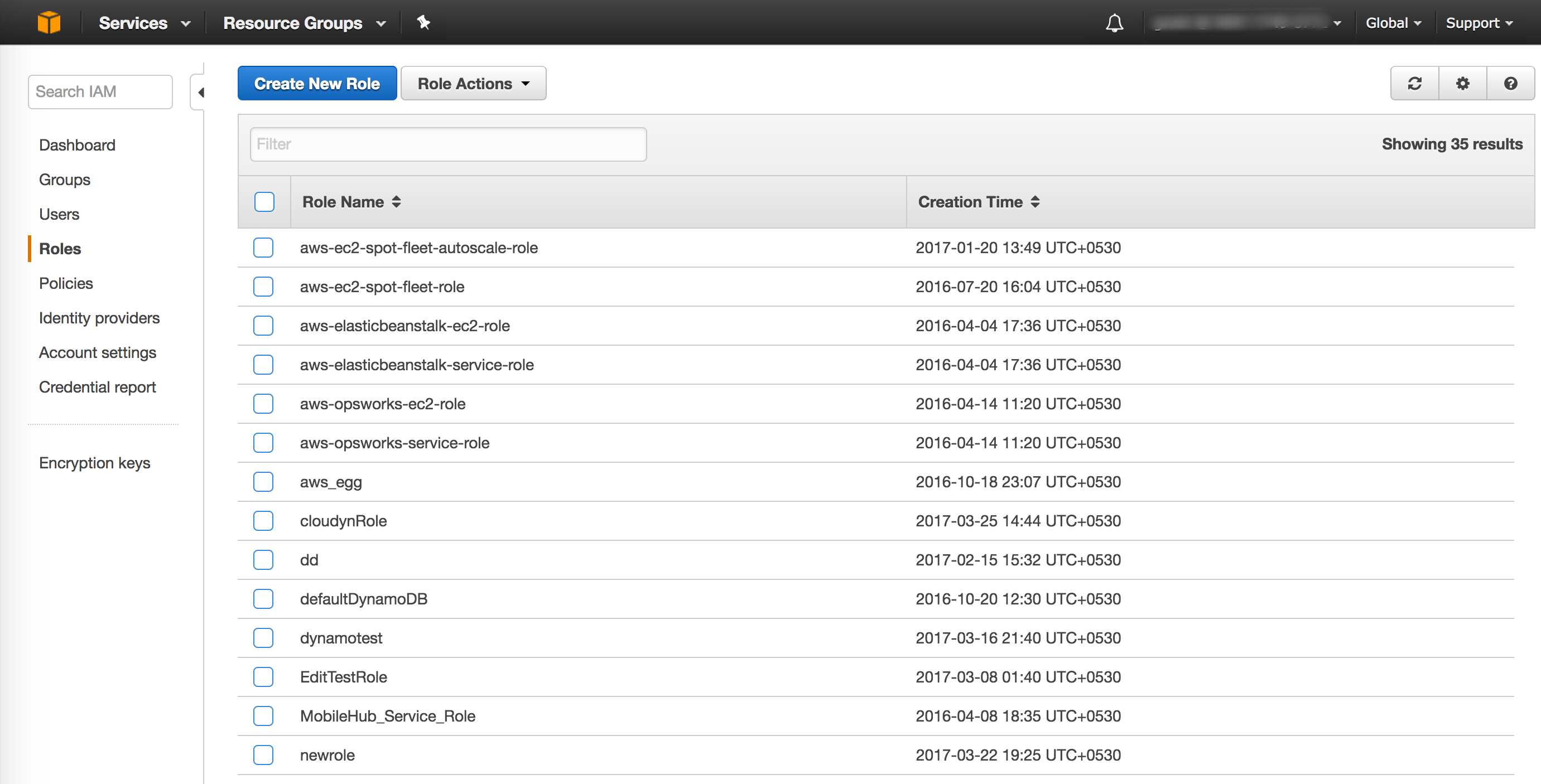

- AWSマネジメント コンソールにログインし、AWS IAM コンソールを開きます。

- ナビゲーション パネルでロールをクリックし、ロールの作成とクリックしてください。

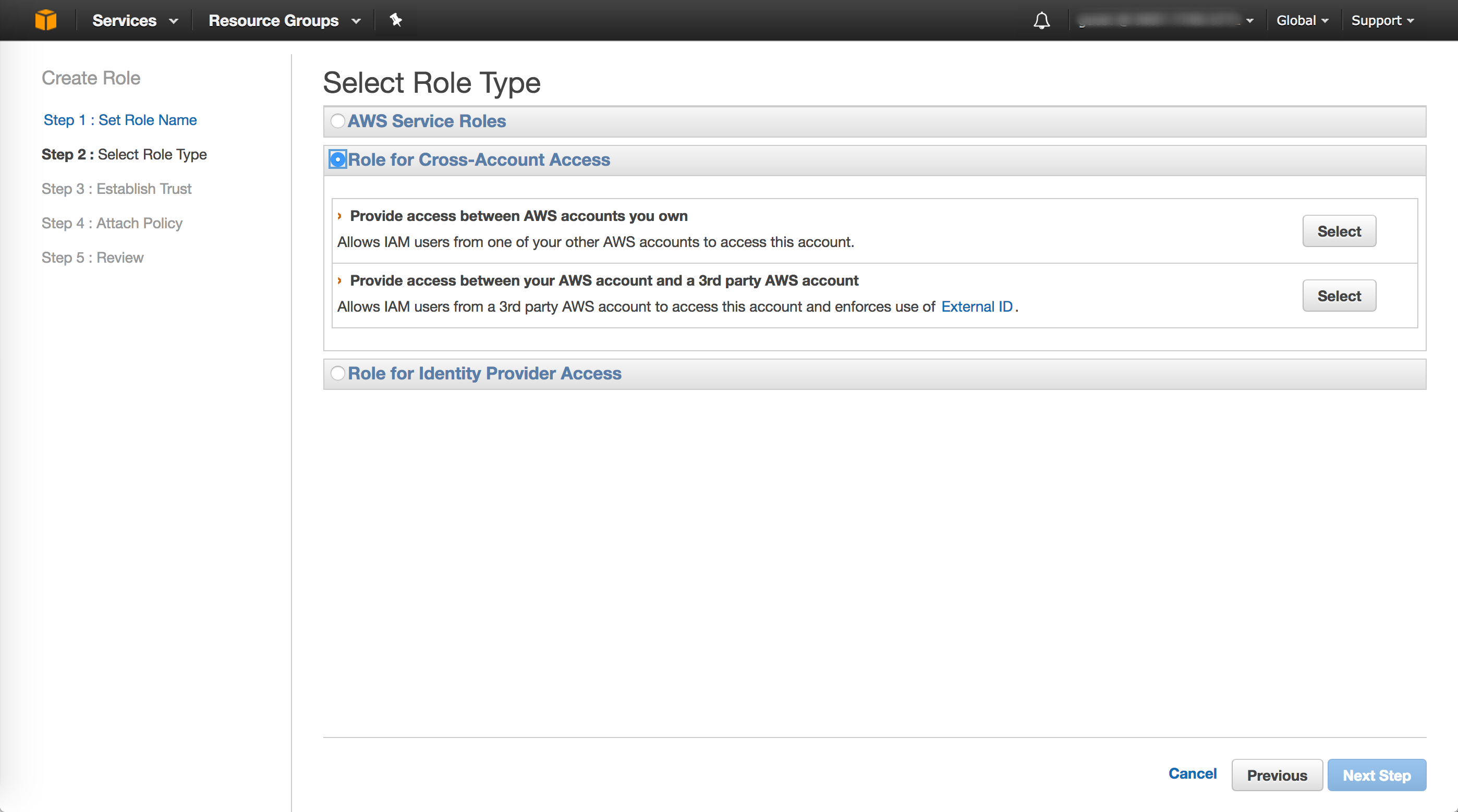

信頼性を確立

- 「ロール タイプの選択」タブで、「別のAWSアカウント」を選択します。

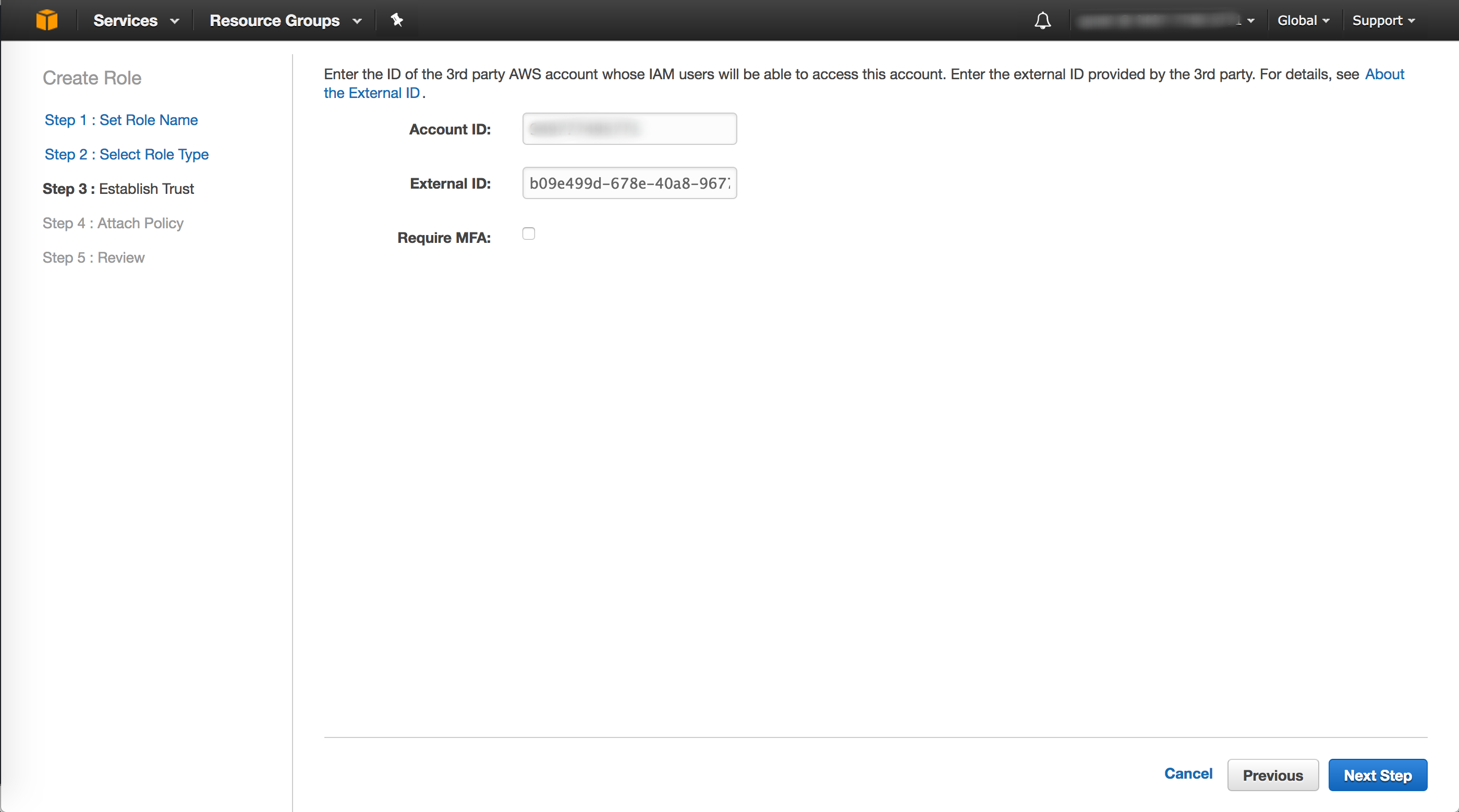

- Site24x7のAWSアカウントIDを、所定の欄に入力してください(Site24x7のAWSアカウントIDは、Amazon監視の追加フォームに表示されています)。

- 外部IDが必要をチェック。

- 外部IDを入力します。Site24x7のAWSアカウントIDは、Amazon監視の追加フォームに表示されています)。次のステップ:アクセス権限をクリックしてください。

- 「MFAが必要」は選択せず、「次のステップ:アクセス権限」をクリックする必要があります。

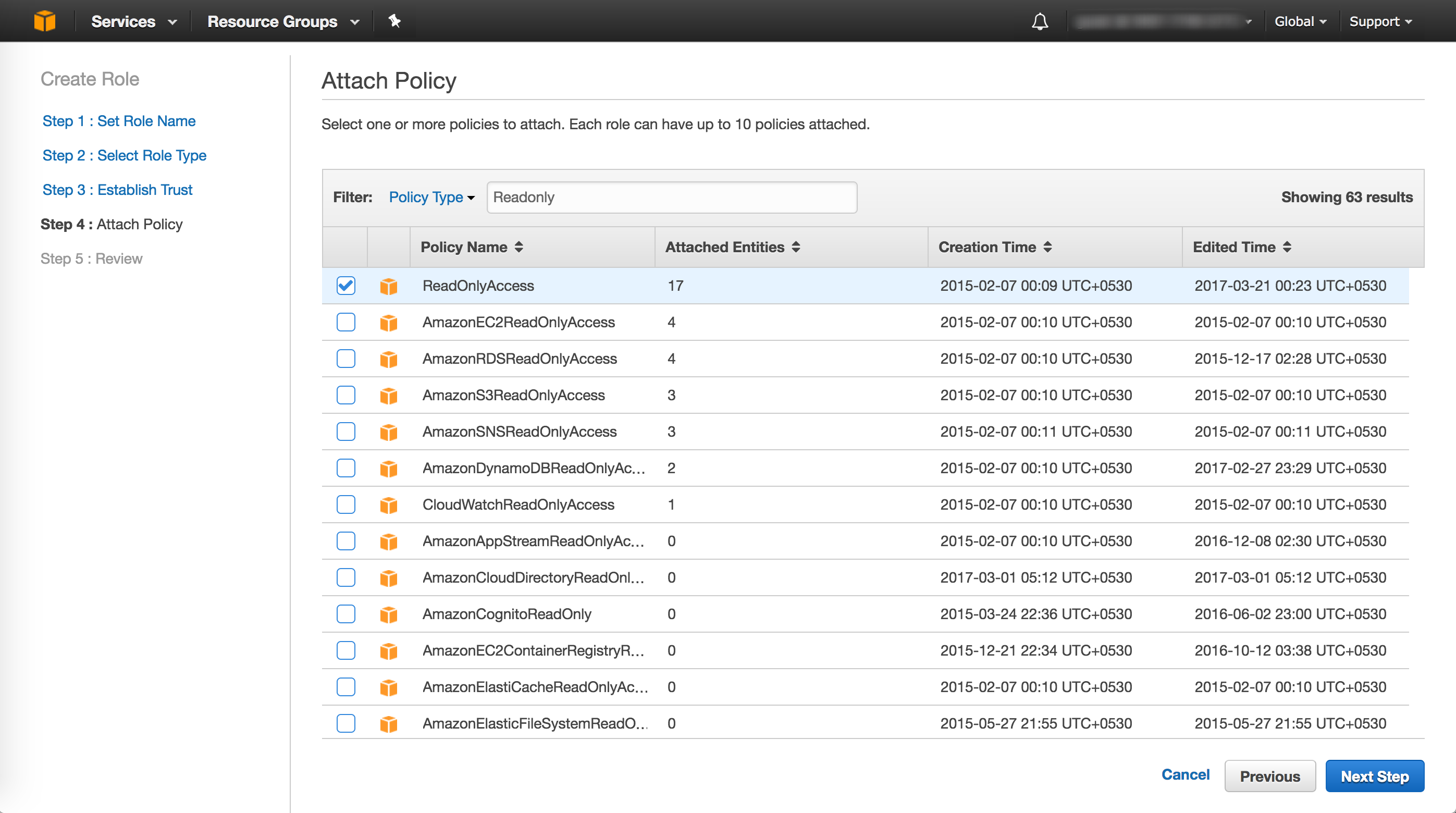

AWSによる管理ポリシー

- 「ポリシー」で、デフォルトのAWSによる管理ポリシー「読み込み専用アクセス」を検索します。

- ポリシー「R読み込み専用アクセス」のチェックボックスを選択し、「次のステップ:レビュー」を選択。

カスタム ポリシー

Site24x7では、アカウントとSite24x7のAWSアカウントとの、クロス アカウントIAMロールに対し、カスタム ポリシーの作成とアタッチも可能となっています。

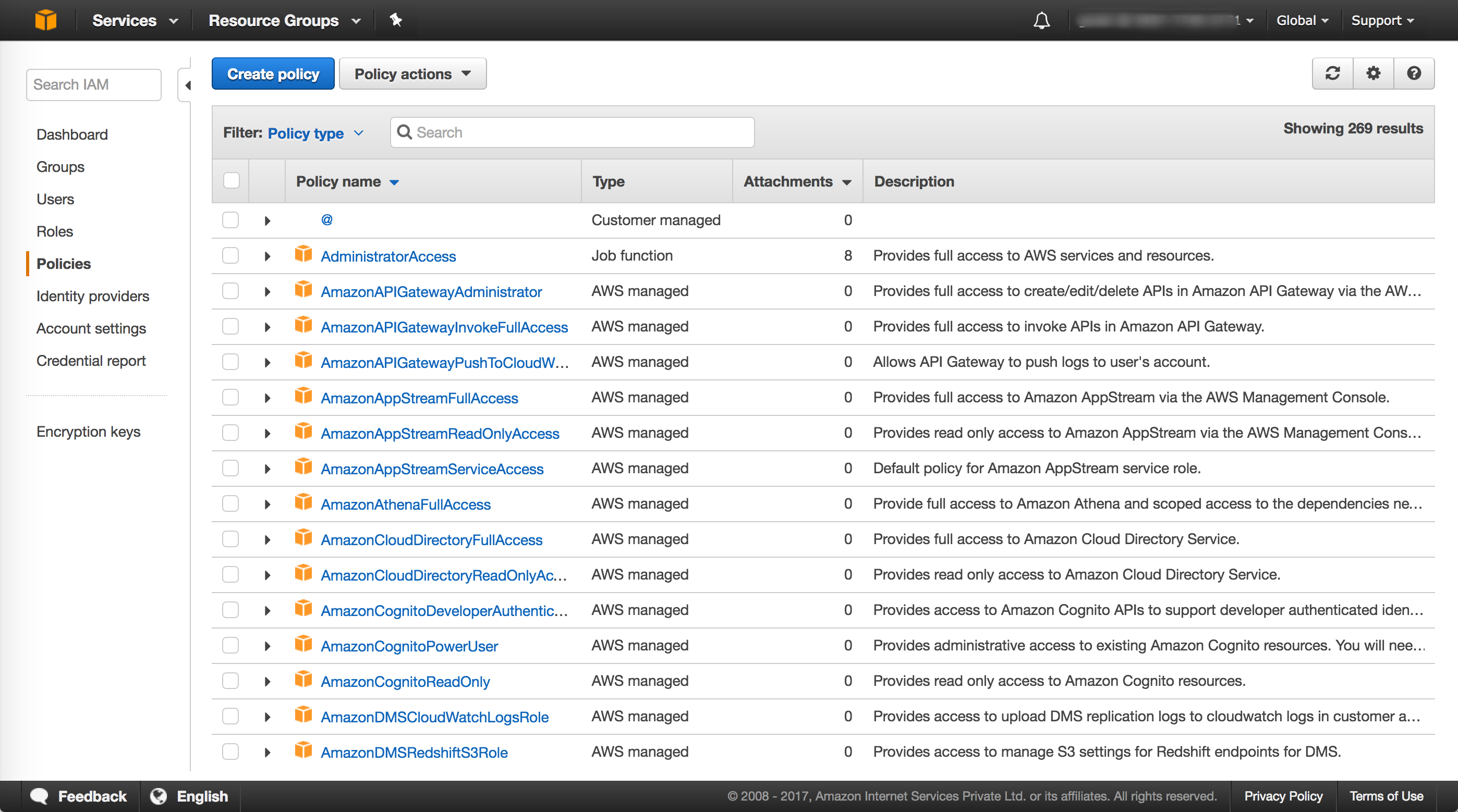

- AWS IAM コンソールへ戻り、「ポリシー」をクリックしてください。

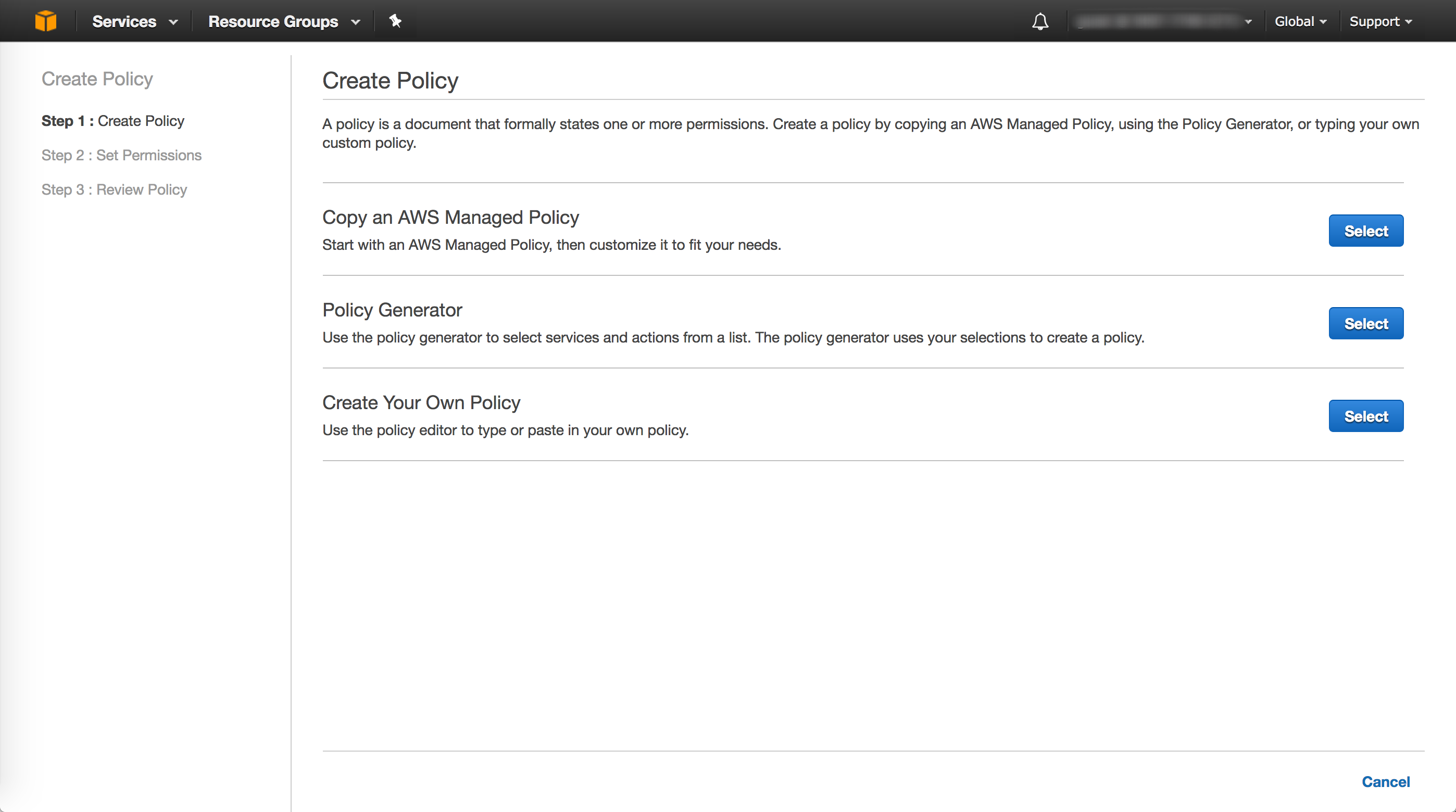

- 「Create Policy」をクリックし、「Create Your Own Policy」を選択。

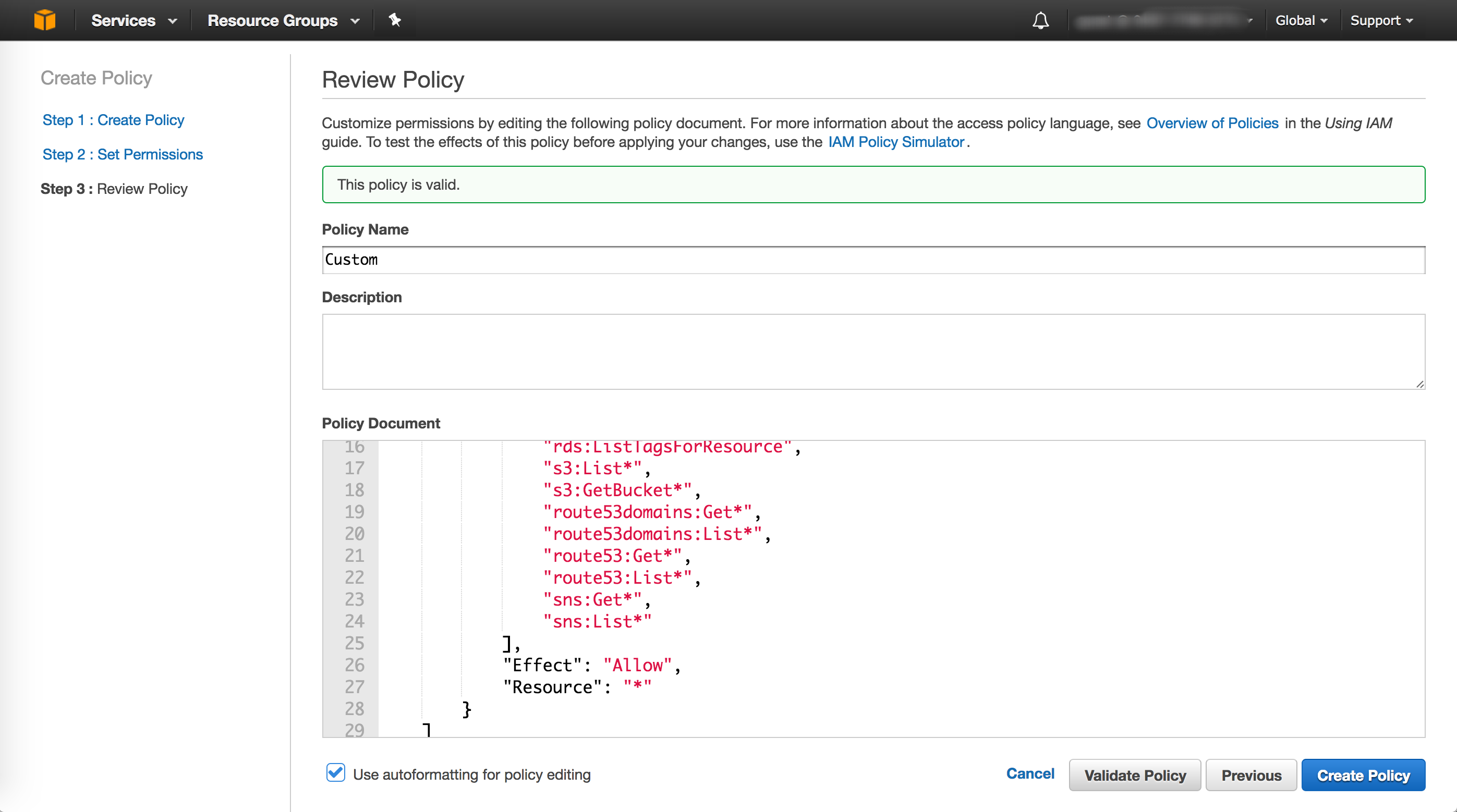

- 適宜、入力欄にポリシー名を入力(サンプルではcustom)、次のポリシーをポリシー ドキュメント欄にペーストしてください。

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"cloudwatch:Describe*",

"cloudwatch:Get*",

"cloudwatch:List*",

"dynamodb:Describe*",

"dynamodb:List*",

"ec2:Describe*",

"autoscaling:Describe*",

"elasticloadbalancing:Describe*",

"rds:Describe*",

"rds:List*",

"rds:ListTagsForResource",

"s3:List*",

"s3:GetBucket*",

"route53domains:Get*",

"route53domains:List*",

"route53:Get*",

"route53:List*",

"sns:Get*",

"sns:List*"

],

"Effect": "Allow",

"Resource": "*"

}

]

}

- 「ポリシーの検証」をクリックして、ポリシー ドキュメントを確認し、続いて、「ポリシーの適用」をクリックします。

ここで、上記手順にしたがって、クロス アカウントISMロールを作成します。ロールの作成 > ロール タイプの選択」 > と移動して、Site24x7のAWSアカウントIDと外部IDを入力し、権限アタッチポリシーのセクションで、新しく作成したポリシーを選択、「次のステップ:レビュー」をクリックしてください。

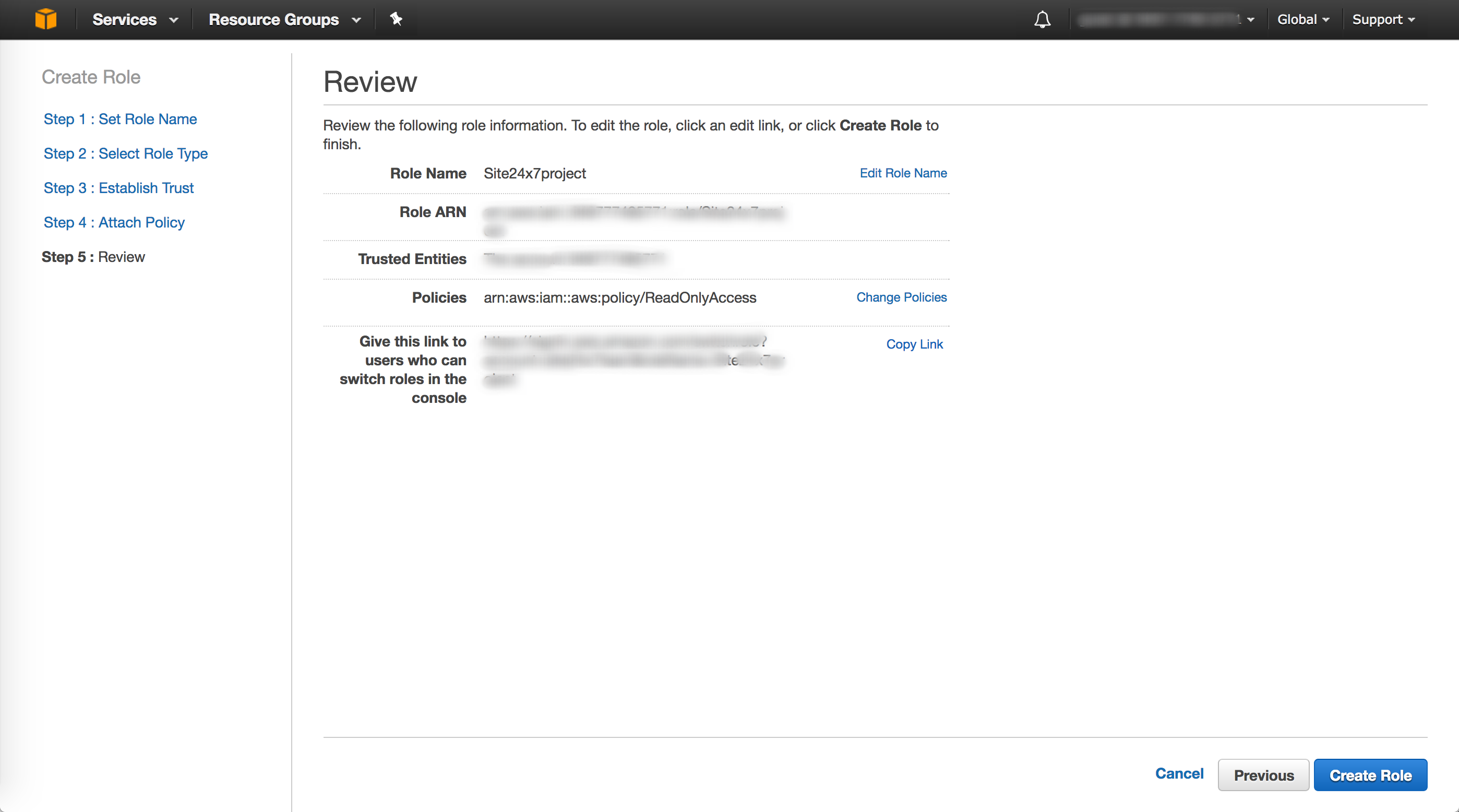

レビュー

このセクションでは、入力したロール情報をレビューし、すべて妥当であれば、「ロールの作成」をクリックします。終了後は、「ロールARN」がサードパーティ アカウントに作成されています。

次のステップ

ここで、AWSアカウントをSite24x7につなぐのに必要な、AWS監視を作成します。作業は、ここに記載の手順にしたがって実行ください。

キーによるアクセス

AWSリソースのディスカバリと監視には、Site24x7の認証・認可が必要です。認証はセキュリティ認証情報で、認可はポリシー ステートメントで行います。Site24x7は、これらのセキュリティ認証情報(アクセス キーIDとシークレット アクセス キー)で、AWS APIを呼び出します。IAMユーザーとアクセス キーの作成については、引き続き、下記を参照ください。

始める前に

クロス アカウントIAMのロールやユーザーを作成し、ポリシー権限を割り当てるには、AWSコンソールへの管理者レベルのアクセスが必要です。

新規IAMユーザーの追加

Site24x7をIAMユーザーとしてAWSアカウントに作成するには、下記手順にしたがってください。

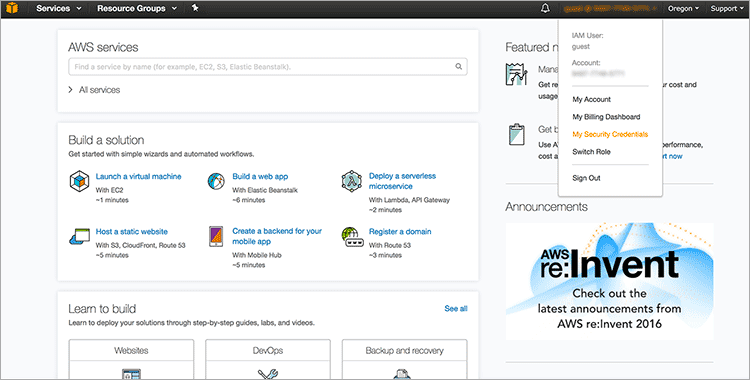

- AWSマネジメント コンソールで、「セキィリティ認証情報」をクリックすると、Identity and Access Management(IAM)コンソールに移動します。

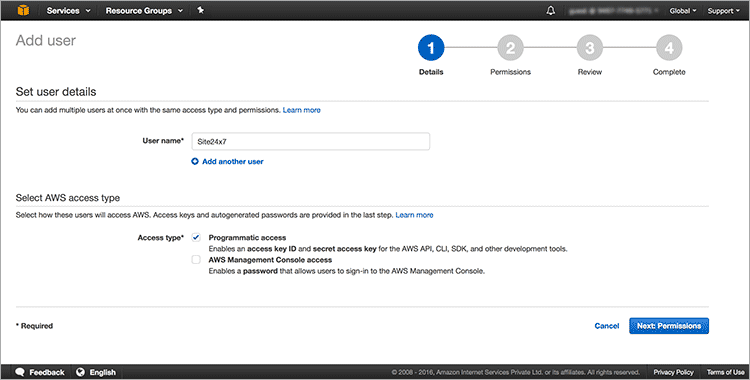

- ナビゲーション パネルで、「ユーザー」、「ユーザー追加」とクリック。

- 適宜、ユーザー名を所定の欄に入力してください(ここでは、Site24x7)。

- 「AWSアクセス タイプの選択」で、チェックボックス「プログラムでのアクセス」を選択し、「次へ進む:権限」をクリックします。

作成したSite24x7ユーザーに、ポリシー権限を割り当てる

Site24x7では、AWSサービスへの読み込み専用アクセスが必要です。既存のポリシーを直接Site24x7ユーザーにアタッチすることも、新規ポリシーを作ることもできます。下記手順で実行してください。

既存の読み込み専用ポリシーをアタッチする

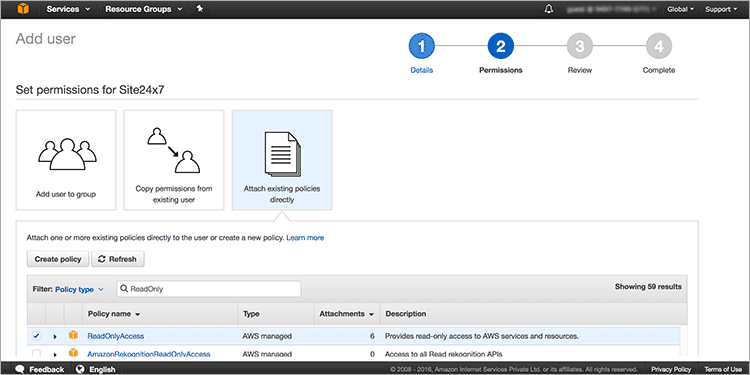

- 権限設定ウィンドウで、「既存ポリシーの直接アタッチ」 タブをクリック。

- 検索タブで、デフォルトのIAMによる管理ポリシー名「読み込み専用アクセス」を探します。

- チェックボックスでポリシーを選択し、「次のステップ:レビュー」をクリックしてください。

- これによって、読み込み専用アクセスが、AWSサービスとリソースに設定されます。

カスタム ポリシーをアタッチする

次の手順で、カスタム ポリシーの作成とアタッチができます。

- AWS IAMコンソールに戻る。

- ナビゲーション パネルで「ポリシー」を選択。

- 「プリシーの作成」をクリックして、「自社ポリシーの作成」を選択します。

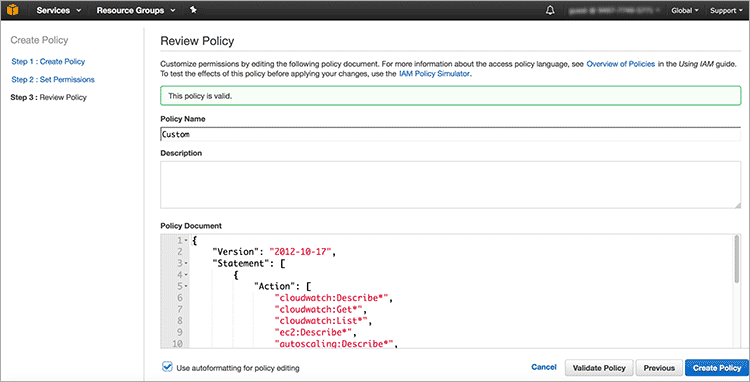

- 適宜、入力欄にポリシー名を入力(サンプルではcustom)、次のポリシーをポリシー ドキュメント欄にペーストしてください。

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"cloudwatch:Describe*",

"cloudwatch:Get*",

"cloudwatch:List*",

"dynamodb:Describe*",

"dynamodb:List*",

"ec2:Describe*",

"autoscaling:Describe*",

"elasticloadbalancing:Describe*",

"rds:Describe*",

"rds:List*",

"rds:ListTagsForResource",

"elasticache:Describe*",

"elasticache:List*",

"lambda:List*",

"lambda:Get*",

"logs:Describe*",

"logs:Get*",

"route53domains:Get*",

"route53domains:List*",

"route53:Get*",

"route53:List*",

"sns:Get*",

"sns:List*"

],

"Effect": "Allow",

"Resource": "*"

}

]

}

例:SNSトピックの監視が不要の場合は、権限「sns:Get*」と「sns:List」を、ポリシー ステートメントから削除できます。終了したら、ポリシーの検証で、エラーがないか確認ください。Site24x7側では、ポリシー ステートメントのエラーを感知しませんので、十分な注意を払い、このポリシーJSONを編集する必要があります。

「ポリシーの検証」をクリックして、ポリシー ドキュメントを確認し、続いて、「ポリシーの適用」をクリックします。

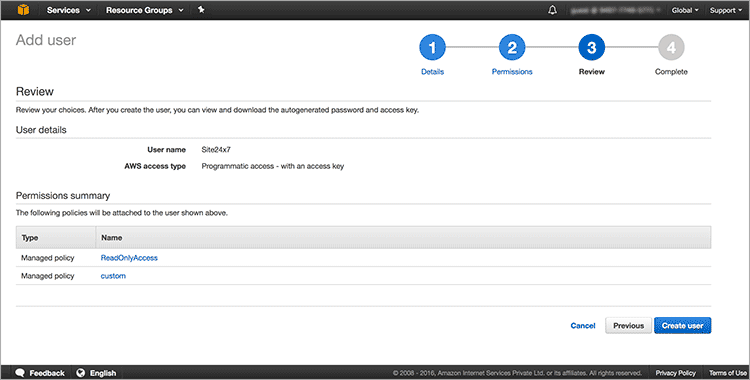

レビュー

このセクションでは、ユーザー情報とアタッチした権限のレビューができます。

- すべて妥当であれば、最後に「Create user」をクリックしてください。

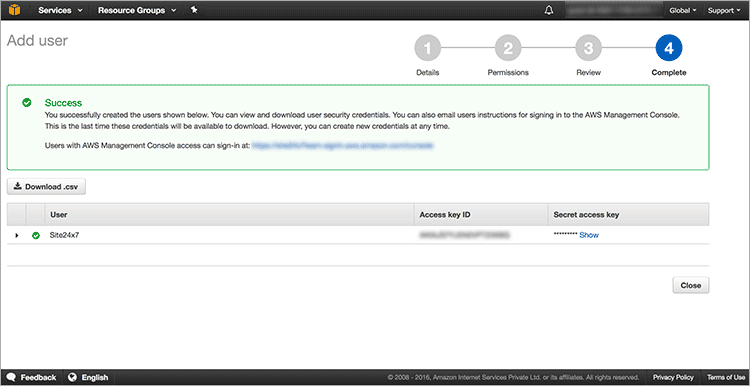

セキュリティ認証のダウンロード

- IAMユーザーを作成すると、アクセス キーIDとシークレット アクセス キーを、表示かCSVダウンロードできます

次の手順

AWSアカウントをSite24x7に接続するには、 ここに記載の手順にしたがってください。