ヘルプ ログ管理 サポートしているログの種類 Fail2Banログ

Fail2Banログ

Fail2Banは侵入防止ソフトウェアフレームワークで、失敗ログイン試行回数などを元にしたIPテーブルファイアウォール設定を自動で変化させ、ブルートフォース攻撃からサーバーを保護します。Fail2Banログではサーバーで禁止されたIPアドレスリストを表示します。

Site24x7アプリケーションログによりFail2Banログを管理します。

設定

1. Site24x7にログインします。

2. Site24x7サーバー監視エージェント(Windows | Linux)をダウンロードしサーバーにインストールします。

3. [管理]→[アプリケーションログ]→[ログプロファイル]→[ログプロファイルの追加]に移動します。

4. プロファイル名を入力します。

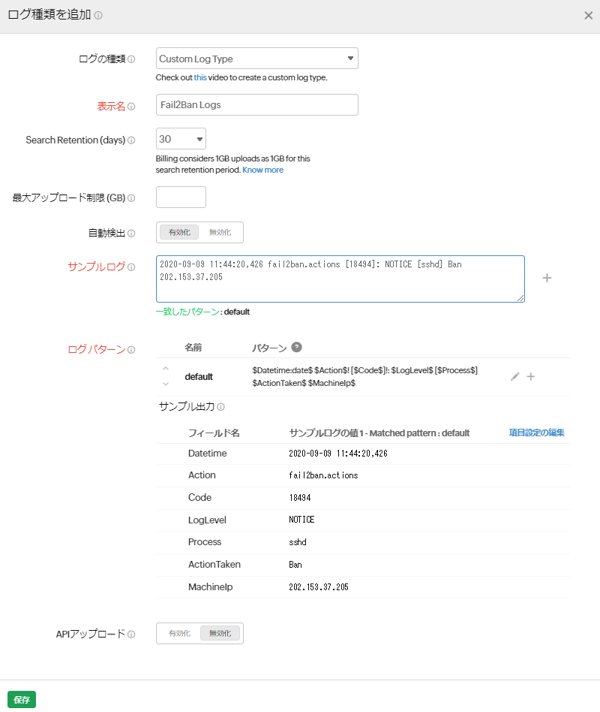

5. ログ種類を選択ドロップダウンから[Fail2Banログ]を選択します。

- 上記により次のサンプルログとログパターンが表示されます。

サンプルログ:

2018-03-11 11:52:07,305 fail2ban.actions[8765]: WARNING [nginx-forbidden] Ban 192.162.101.80

2018-03-11 11:52:07,379 fail2ban.actions[8765]: INFO [nginx-forbidden] 192.162.101.80 already banned

2018-03-11 12:52:08,128 fail2ban.actions[8765]: WARNING [nginx-forbidden] Unban 192.162.101.80

これらログは各項目に分けられて、Site24x7にアップロードされます。

- Fail2Banログで指定されるデフォルトのログパターンは次のとおりです。

$Datetime:date$ $Action$! [$Code$]!: $LogLevel$ [$Process$] $ActionTaken$ $MachineIp$

- ログパターンを自身で修正することもできます。

修正するには[鉛筆]アイコンをクリックし、ログパターンを編集してください。

6. ログソース項目で[ローカルファイル]を選択します。

7. デフォルトで次のパスがファイルソースに使用されます。

Linux:"/var/log/fail2ban.log"

- ソースパスがデフォルトパスとは異なる場合、ログを検索するファイルのリスト項目のパスを修正します。

8. ログを収集する対象の監視名または監視グループ名を選択します。

9. [保存]をクリックします。

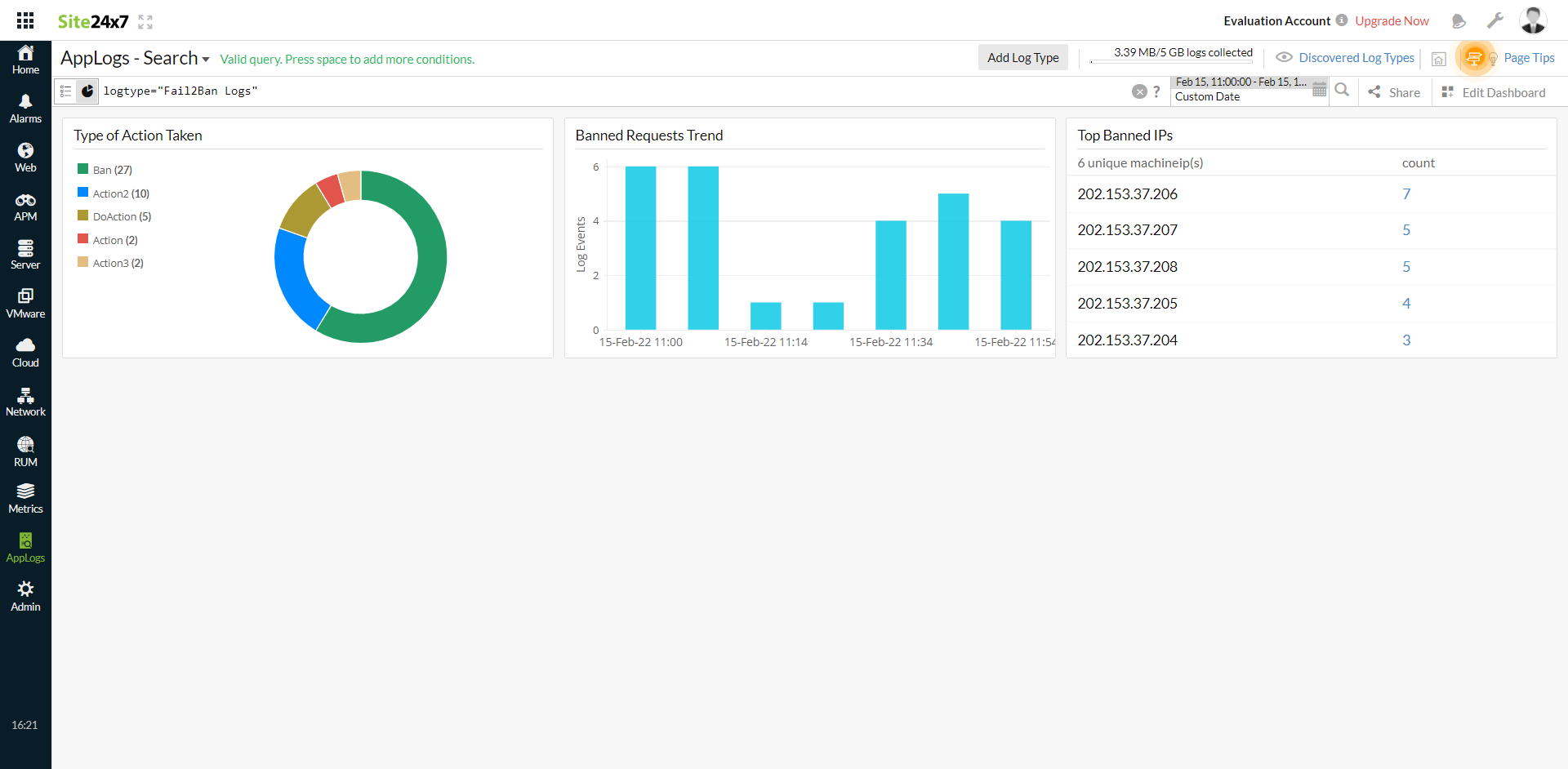

ダッシュボード

アプリケーションログでは、全てのログの種類でダッシュボードを作成します。

Fail2Banログダッシュボードでサポートしている表示情報は次のとおりです。

- 行われたアクションタイプ

- 禁止リクエストトレンド

- 上位の禁止IP